|

|

|

|

|

Bonjour,Aujourd'hui : "Ils sont fous, ces Romains !"Où l'on apprend comment écrire des messages secrets.

|

|

|

|

|

|

Eugubino Ubaldo Pizzichelli, Cicéron, fin du XIXe siècle, devant le palais de justice de Rome

|

-54 av J.-C, quelque part en Gaule. À l’orée des bois, un homme se hâte de rejoindre le camp dirigé par le romain Cicéron. Il faut faire vite !

Assiégé par les Gaulois, Cicéron s’apprête à capituler. Heureusement, le messager transporte une bonne nouvelle : les renforts arrivent. |

|

|

|

|

|

Nicolas Coustou, Jules César, sculpture commandée en 1696 pour le parc de Versailles, marbre, 242 x 96 x 96 cm, Musée du Louvre, Paris, photo : Marie-Lan Nguyen

Voir en grand

|

En effet, à quelques kilomètres de là, Jules César et son armée sont en marche. Le message ne doit donc en aucun cas tomber dans les mains ennemies.

Pourtant, même s’ils s’en emparaient, les Gaulois seraient bien en peine de le lire. Le message est incompréhensible : une suite de lettres sans le moindre sens. |

|

|

|

|

|

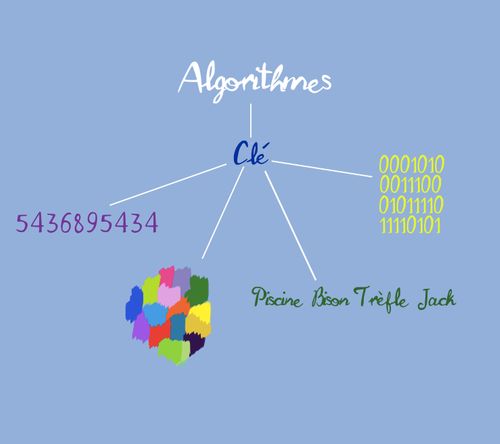

Illustration Sciencetips

Voir en grand

|

Eh oui, César a pris ses précautions : le message est codé ! Il a décalé les lettres de 3 crans vers la droite. La lettre "A" devient "D", "B" devient "E", etc. Ainsi, "cesar" devient "fhvdu".

Bien sûr, Cicéron connait la "clé" de ce code, c’est-à-dire le nombre de lettres qu'il doit décaler pour déchiffrer la missive. Malin ce César ! |

|

|

|

|

|

Illustration Sciencetips

Voir en grand

|

Aujourd’hui, le "Chiffre de César" a laissé la place à des systèmes plus complexes et bien plus résistants. Néanmoins, le principe général reste le même.

Ce ne sont plus des décalages de lettres mais des fonctions mathématiques complexes, des algorithmes, qui sont utilisés pour chiffrer et déchiffrer les messages.

L’algorithme est lui-même associé à une clé : un nombre, une couleur, une phrase, ou encore une séquence de bits (0 ou 1). |

|

|

|

|

|

Robot de stockage de données informatiques, photo : © P.Stroppa/CEA

Voir en grand

|

La sécurité des échanges codés repose sur deux éléments. Le premier, la confidentialité de la clé. Le second, l’invulnérabilité de l’algorithme supposé connu de tous : il faut tellement de temps pour déterminer la clé (des dizaines de milliers d'années de calcul même avec un ordinateur très puissant) que ces codes sont virtuellement indéchiffrables.

C'est grâce à cette "sécurité computationnelle" que s’effectue la majeure partie de nos échanges : transfert d'argent, connexion téléphonique, bitcoin, messagerie sécurisée… Mais bref, rendons à César, ce qui est à César. |

|

|

|

|

|

|

Validée par

Renaud Sirdey

|

|

Réalisée en partenariat

avec le CEA

|

|

|

|

|

| Jeu Concours : L'avant-première

|

|

| Qui est la célèbre scientifique sur cette image ?

|

|

|

|

|

|

|

|

|

Découvrez l'anecdote en vidéo sur notre chaîne YouTube Sciencetips !

|

| | |

|

| Retrouvez-nous sur notre site www.sciencetips.fr

|

|

|

|

Des conseils, des idées, des critiques ?

Contactez-nous sur colineetjean@sciencetips.fr ou au 0972586775

Coline et Jean

|

|

|

|

|

|

|

|